Lettre Recommandée Électronique eIDAS

Plusieurs façons d’envoyer vos recommandés Que vous soyez une grande ou une petite entreprise, gérer l’envoi de vos recommandés peut demander toute une organisation, surtout lorsque vous avez une longue liste de destinataires. Les envois manuels La méthode la plus traditionnelle pour envoyer vos recommandés, c’est de rédiger vos coupons à la main. Lorsque l’on […]

Spam words : les mots à éviter dans vos e-mails

Vous utilisez les e-mails au quotidien dans le cadre de vos relations clients – fournisseurs, commerciales et contractuelles. Il est primordial pour vous que vos e-mails ne se perdent pas dans les dossiers de spam de vos destinataires. Pour cela, il y a plusieurs solutions possibles et notamment optimiser la délivrabilité de vos e-mails avec l’enregistrement […]

Externalisez l’envoi de vos courriers quotidiens

Externaliser le traitement des courriers unitaires, qu’ils soient standards ou recommandés, représente une économie de temps et d’argent (affranchissement et achat des consommables : papier, toner, enveloppes) et simplifie les envois tout en assurant leur confidentialité.

Qualifiez vos contacts pour répondre aux obligations légales

Les éléments à ne plus négliger Vous vous préparez à changer d’ERP, de CRM, de TMS ou à faire évoluer vos outils actuels. Pour garantir une bonne relation commerciale et répondre aux contraintes légales liées à vos échanges contractuels (facturation, ADV, …), il est essentiel de s’assurer que vos outils pourront gérer les données […]

Internet Explorer victime d’une nouvelle faille critique

On ne le présente plus, Internet Explorer fait partie du paysage informatique depuis 1995. Toutefois, Microsoft conseille à ses utilisateurs de lui donner sa retraite. Une nouvelle faille de sécurité d’importance vient étayer cette préconisation. Une faille critique La faille a été identifiée par Google et concerne les versions 9 et 11 du navigateur. La […]

Savoir ce que risquent vos données

DOSSIER – Savoir ce que risquent vos données : les différents types d’attaques Vos données sensibles sont vulnérables et doivent être protégées. Opter pour une solution de stockage sécurisé et mettre en place des règles strictes en matière d’accès et de mot de passe sont indispensables mais parfois insuffisantes pour assurer la sécurité totale […]

Lumière sur la numérisation et la dématérialisation

La numérisation et la dématérialisation sont étroitement liées mais bien distinctes. Voici quelques explications pour vous y retrouver. La numérisation La numérisation permet d’obtenir une copie numérique d’un document (image). Des outils OCR (Reconnaissance Optique de Caractères) peuvent extraire et transférer le contenu d’un document papier, microfiche, microfilm, etc. vers un fichier de données. Certains […]

Fonctionnalité : les campagnes de mailings

Générez vos campagnes de mailings La plateforme EDiCSpro vous offre la possibilité de gérer vos propres campagnes par e-mail, SMS ou papier. L’opération est simple à réaliser par l’utilisation d’un modèle créé à l’aide d’un traitement de texte et directement téléchargeable sur la plateforme. Les variables de votre fichier de données seront automatiquement fusionnées dans […]

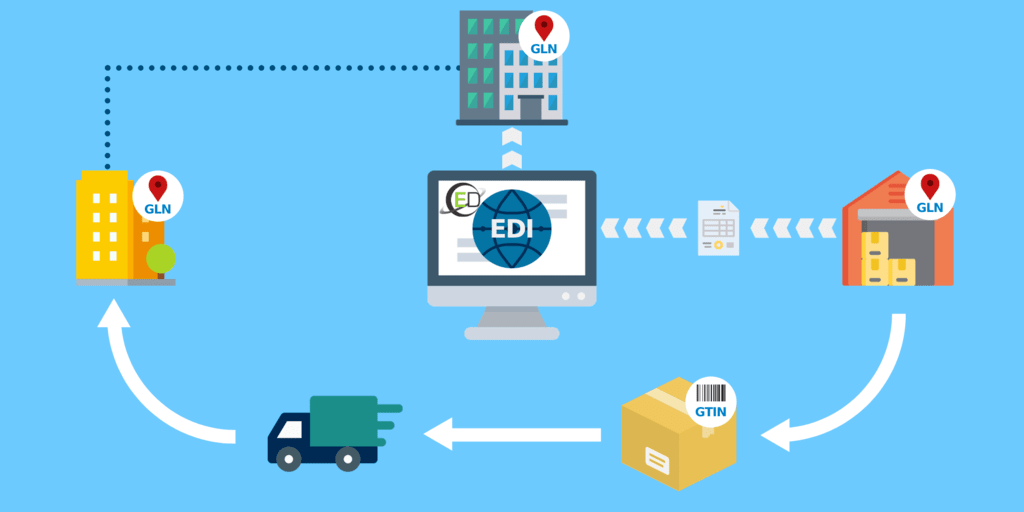

L’Échange de Données Informatisé

L’EDI : automatisation et simplification des échanges L’EDI (Electronic Data Interchange ou Echange de Données Informatisé), a été pensé dans l’objectif de réduire, voire supprimer, les flux papier en entreprise. Les principaux standards EDI ont été définis vers le milieu des années 1980. Il permet d’optimiser les échanges entre les systèmes d’informations des entreprises en utilisant des […]

Optimiser la délivrabilité de vos e-mails : le DKIM et le SPF

Les normes DKIM et SPF Ces normes permettent à votre fournisseur de service de messagerie de s’assurer que l’émetteur d’un e-mail est légitime et fiable. Ils empêchent ainsi le spoofing (usurpation d’identité par le nom de domaine ou une adresse e-mail), les attaques de spam, le phishing (hameçonnage). Fonctionnement du DKIM (DomainKeys Identified Mail) Le […]